Компания «Доктор Веб» — российский разработчик средств

информационной безопасности — сообщает об обнаружении новой схемы

заражения компьютеров пользователей вредоносным ПО. На этот раз целью

злоумышленников стали любители популярной игры Counter-Strike 1.6: в

момент подключения пользователей к одному из игровых серверов на их ПК

начинают загружаться файлы со скрытыми в них троянскими программами.

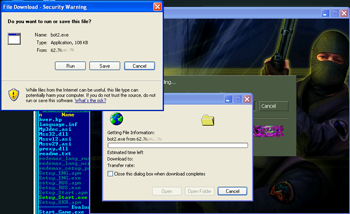

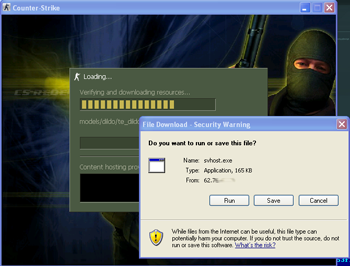

Обычно при соединении с сервером Counter-Strike программа-клиент

скачивает с удаленного узла компоненты, отсутствующие на клиентской

машине, но используемые в игре. В данном же случае на экране компьютера

пользователя открывается стандартное окно браузера, предлагающее

скачать два исполняемых файла: svhost.exe и bot2.exe, а также файл с именем admin.cmd (в начале этого года данный файл раздавался под именем Counter-Strike.cmd). Следует отметить, что такое поведение нестандартно для программного обеспечения игры Counter-Strike.

В ходе проведенного аналитиками компании «Доктор Веб» расследования

удалось установить следующее. Изначально группой злоумышленников был

создан игровой сервер Counter-Strike, распространявший троянскую программу Win32.HLLW.HLProxy

(некоторое время назад этот троянец вообще распространялся среди

поклонников Counter-Strike в качестве «полезного» приложения, поэтому

многие самостоятельно скачали и установили его на свой ПК).

Технология «раздачи» троянца была весьма интересной: при любом

подключении к игровому серверу игроку демонстрируется специальное окно

приветствия MOTD, в котором может присутствовать реклама сервера или

какие-либо установленные его администрацией правила. Содержимое этого

окна представляет собой HTML-файл. Созданный злоумышленниками файл MOTD

содержит скрытый компонент IFRAME, с помощью которого выполнялся

редирект на один из принадлежащих им серверов. С него, в свою очередь,

загружался и устанавливался на компьютер жертвы файл admin.cmd, содержащий троянца Win32.HLLW.HLProxy.

Основное назначение троянца заключается в том, что он запускает на

компьютере игрока прокси-сервер, эмулирующий на одной физической машине

несколько игровых серверов Counter-Strike и передающий

соответствующую информацию на серверы VALVE. При обращении к

сэмулированному троянцем игровому серверу программа-клиент

перебрасывалась на настоящий игровой сервер злоумышленников, откуда

игрок тут же получал троянца Win32.HLLW.HLProxy.

Таким образом, количество зараженных компьютеров росло в

геометрической прогрессии. Пример работы троянца показан на следующей

иллюстрации, демонстрирующей несколько игровых серверов, якобы

запущенных на инфицированной машине с одним IP-адресом:

Помимо этого, троянец обладает функционалом, позволяющим

организовывать DDoS-атаки на игровые серверы и серверы VALVE, благодаря

чему значительная их часть в разное время могла оказаться недоступна.

Можно предположить, что одной из целей злоумышленников являлся сбор

денег с владельцев игровых серверов за подключение к ним новых игроков,

а также DDoS-атаки на «неугодные» игровые серверы. В настоящее время,

помимо собственно троянца, подключавшимся к серверу игрокам раздаются

дополнительные «подарки».

Так, проведенный специалистами «Доктор Веб» анализ выявленных угроз показал, что в файле svhost.exe скрывается троянец-кликер Trojan.Click1.55929, накручивающий показатели посещаемости сайта w-12.ru и связанный с партнерской программой http://tak.ru.

Попав на инфицированный компьютер, троянец создает свою копию с именем

SVH0ST.EXE в папке C:\Program Files\Common Files, запускается на

исполнение и начинает использовать заложенный в него разработчиками

функционал. В файле bot2.exe «прячется» уже хорошо известный Trojan.Mayachok.1, о котором мы подробно писали в одной из предыдущих публикаций.

В настоящее время сигнатуры этих угроз добавлены в вирусные базы Dr.Web. Любителям игры Counter-Strike

мы рекомендуем проявлять внимательность: не следует соглашаться с

предложением операционной системы о загрузке и установке на компьютер

каких-либо исполняемых файлов.

Компания «Доктор Веб» выражает искреннюю благодарность нашему вирусхантеру Михаилу Мальцеву за помощь в обнаружении угрозы.

|